Introduzione

Nel 2025, la gestione e la sicurezza delle reti passano anche dalla corretta comprensione degli indirizzi MAC. Ogni dispositivo connesso a una rete possiede un MAC Address, ovvero un identificatore univoco associato all’interfaccia di rete. Questo articolo analizza il formato, le varianti e gli usi pratici degli indirizzi MAC, fornendo una guida aggiornata, tecnica e accessibile per professionisti e appassionati.

Cos’è un indirizzo MAC

Il MAC Address (Media Access Control) è un codice alfanumerico lungo 48 bit (o 64 bit per l’estensione EUI-64), utilizzato per identificare in modo univoco le schede di rete (NIC) nei dispositivi. È fondamentale per la comunicazione all’interno di reti locali (LAN) e opera al livello 2 del modello OSI.

Formati di rappresentazione

Gli indirizzi MAC possono essere scritti in vari formati a seconda del sistema o del produttore:

- Separazione a due punti:

00:1A:2B:3C:4D:5E(standard Unix/Linux) - Separazione a trattini:

00-1A-2B-3C-4D-5E(tipico su Windows) - Separazione a punti:

001A.2B3C.4D5E(utilizzato da Cisco)

In tutti i casi, ogni coppia rappresenta un byte espresso in esadecimale.

Formati MAC Address

Standard Esempio ---------- ------------------- Unix/Linux 00:1A:2B:3C:4D:5E Windows 00-1A-2B-3C-4D-5E Cisco 001A.2B3C.4D5EStruttura dell’indirizzo MAC

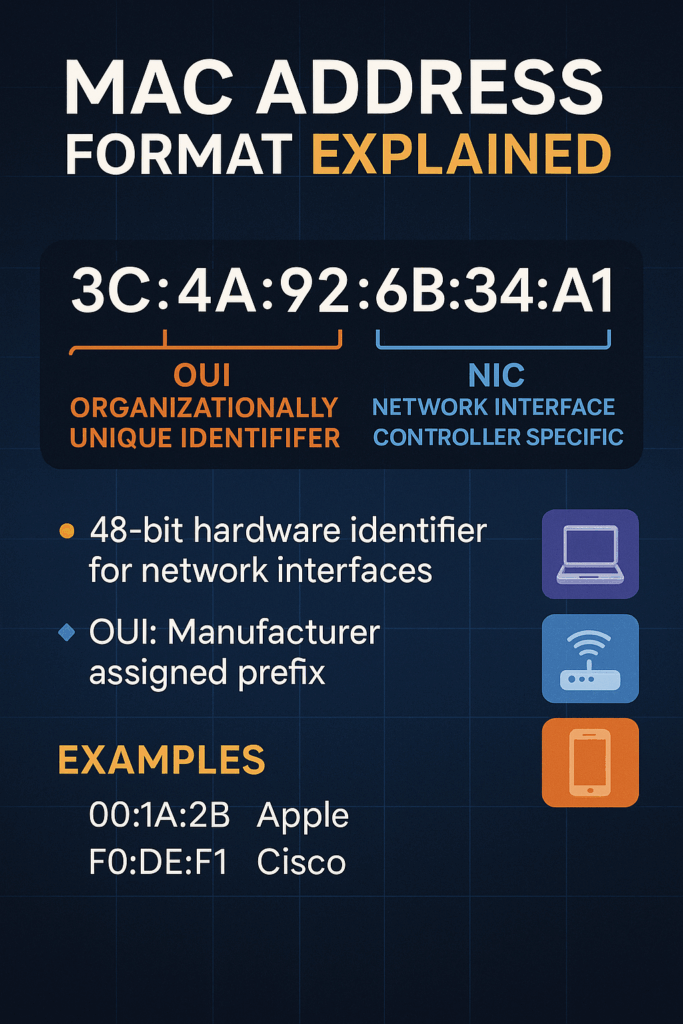

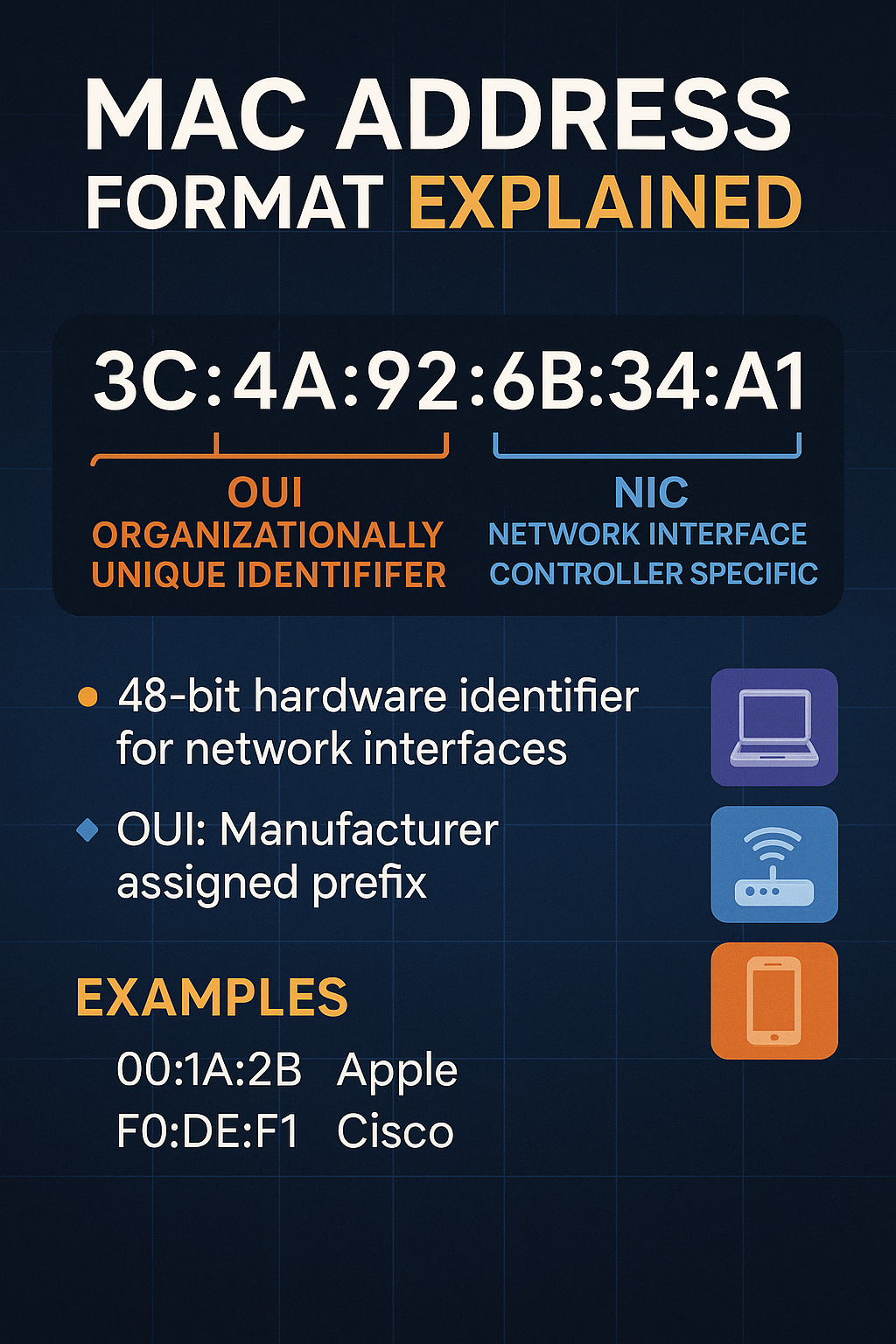

Un indirizzo MAC standard (MAC-48) è suddiviso in due parti:

- OUI (Organizationally Unique Identifier) – i primi 24 bit identificano il produttore.

- NIC-specific – gli ultimi 24 bit sono un identificativo univoco del dispositivo.

Esempio: 00:1A:2B indica il produttore, 3C:4D:5E è specifico per il dispositivo.

Esempio:

Un indirizzo B8:27:EB:12:34:56 appartiene a una Raspberry Pi Foundation (OUI B8:27:EB).

Timeline dell’evoluzione del MAC Address

- 1980: Introduzione con le prime schede Ethernet

- 1995: Diffusione su larga scala nei router e dispositivi consumer

- 2003: Adozione massiva nei dispositivi mobili

- 2012: Estensione EUI-64 per l’integrazione con IPv6

- 2020: Adozione diffusa della randomizzazione del MAC nei sistemi operativi

- 2025: Il MAC è diventato elemento critico nella privacy e sicurezza delle reti moderne

Curiosità

- Apple Inc. ha spesso OUI che iniziano con

F4:5C:89 - Intel utilizza OUI come

3C:97:0E - Cisco Systems può avere OUI come

00:40:96

Puoi consultare elenchi ufficiali OUI su IEEE.org

Tipologie: UAA vs LAA

- UAA (Universally Administered Address): assegnato in fabbrica dal produttore, unico globalmente.

- LAA (Locally Administered Address): modificato localmente, ad esempio tramite software, usato in virtualizzazione o per motivi di privacy.

Il secondo bit meno significativo del primo byte determina se è un LAA.

Esempio pratico:

Un MAC modificato localmente potrebbe essere 02:1A:2B:3C:4D:5E (il bit U/L è settato a 1).

Estensione a EUI-64

Nel contesto IPv6, l’indirizzo MAC può essere esteso a EUI-64, portandolo a 64 bit:

- Viene inserita la sequenza

FF:FEal centro del MAC. - Serve per generare indirizzi IPv6 automatici (SLAAC).

Esempio di conversione:

MAC originale: 00:1A:2B:3C:4D:5E

EUI-64: 02:1A:2B:FF:FE:3C:4D:5E

Diagramma

MAC-48 (48bit): 00:1A:2B:3C:4D:5E EUI-64 (64bit): 02:1A:2B:FF:FE:3C:4D:5EUsabilità nella rete

Gli indirizzi MAC sono fondamentali per:

- Routing Layer 2

- Filtri MAC su router e switch

- Controllo accessi in ambienti enterprise

- Monitoraggio dispositivi

Privacy e Randomizzazione

Molti OS moderni adottano la randomizzazione del MAC per aumentare la privacy:

- Assegna un indirizzo temporaneo durante la scansione Wi-Fi

- Impedisce il tracciamento persistente dei dispositivi

Standard IETF e implementazioni Android, iOS e Windows ne fanno ormai un uso diffuso.

Miti da sfatare

- ❌ Il MAC Address non cambia mai – Con i LAA e la randomizzazione, il MAC può essere modificato.

- ❌ I MAC Address sono sempre pubblici – In molti casi, come nelle reti Wi-Fi moderne, vengono randomizzati o nascosti.

- ❌ Due dispositivi non possono avere lo stesso MAC – In reti isolate o virtualizzate, possono esserci conflitti o duplicazioni volontarie.

Differenze con gli IP Address

| Caratteristica | MAC Address | IP Address |

|---|---|---|

| Livello OSI | Livello 2 | Livello 3 |

| Assegnazione | Hardware | Software |

| Ambito | Locale | Globale |

| Persistenza | Costante | Variabile |

Esempi pratici

- Filtraggio Wi-Fi: solo MAC noti possono accedere al router.

- Virtualizzazione: ogni macchina virtuale ha un proprio MAC LAA.

- Penetration testing: lo spoofing MAC consente test di accesso.

Comandi per visualizzare o cambiare MAC Address:

Linux

ip link show sudo ip link set dev eth0 address 02:1A:2B:3C:4D:5EWindows

- Apri il Pannello di controllo > Gestione dispositivi

- Scheda di rete > Proprietà > Avanzate > Indirizzo di rete

- Inserisci un nuovo MAC Address (es.

001A2B3C4D5E)

macOS

ifconfig en0 | grep ether sudo ifconfig en0 ether 02:1A:2B:3C:4D:5ETool consigliati per la gestione del MAC Address

- macchanger (Linux): strumento da riga di comando per cambiare facilmente l’indirizzo MAC.

- Technitium MAC Address Changer (Windows): interfaccia grafica per gestire e modificare MAC Address.

- NoMAC (macOS): utility per cambiare il MAC temporaneamente su sistemi Apple.

- Wireshark: per monitorare e analizzare pacchetti di rete includendo gli indirizzi MAC.

“Lo sapevi che…”

🔍 Lo sapevi che ogni scheda di rete prodotta da un’azienda riconosciuta ha un prefisso MAC unico? Questo significa che puoi spesso identificare il produttore solo osservando i primi tre byte dell’indirizzo MAC!

Tecnica

💻 Prova ora: Apri il terminale sul tuo dispositivo e scopri il tuo MAC Address!

Linux:

ip a

macOS:ifconfig en0 | grep ether

Windows:getmac /v

Quiz rapido

Domanda: Qual è la funzione del bit U/L in un indirizzo MAC?

- A) Identificare il tipo di connettività

- B) Indicare un indirizzo IPv6

- C) Distinguere tra UAA e LAA

Risposta corretta: C

Sicurezza informatica e MAC Address

Gli indirizzi MAC giocano un ruolo critico nella sicurezza informatica. Alcune applicazioni chiave includono:

- Controllo accessi in reti Wi-Fi aziendali: solo dispositivi con MAC autorizzati possono connettersi.

- Monitoraggio e auditing: strumenti come Wireshark tracciano attività sospette tramite MAC Address.

- Whitelist/Blacklist: si possono impostare elenchi di MAC permessi o bloccati su firewall e router.

- Spoofing per test di penetrazione: modificare il MAC per simulare dispositivi legittimi in scenari controllati.

Esempio

Un attaccante etico (pentester) modifica il suo MAC con macchanger per testare la robustezza di una rete aziendale configurata per accettare solo determinati dispositivi. Questo scenario è frequente nella verifica di policy BYOD (Bring Your Own Device).

Tipi di attacchi legati agli indirizzi MAC

- MAC Spoofing: l’attaccante modifica il proprio MAC per assumere l’identità di un dispositivo autorizzato nella rete, bypassando i filtri di accesso.

- MAC Flooding: invio massivo di pacchetti con MAC falsificati per saturare la tabella CAM degli switch, causando il reindirizzamento del traffico a tutte le porte.

- Sniffing MAC: l’intercettazione passiva del traffico per identificare indirizzi MAC attivi nella rete e sfruttarli in successivi attacchi.

- MAC Cloning: duplicazione del MAC di un dispositivo target, utile nei casi in cui un accesso è vincolato a un solo MAC.

- DoS mirato: attacchi per disconnettere un dispositivo noto tramite spoofing del suo MAC e invio di pacchetti falsi di disconnessione (es. deauth Wi-Fi).

Tecniche di difesa contro attacchi ai MAC Address

- Port Security: configurare gli switch per accettare solo un numero limitato e specifico di MAC Address per porta.

- Dynamic ARP Inspection (DAI): protegge contro attacchi ARP spoofing, verificando la coerenza tra MAC e IP.

- Configurazione di VLAN separate: segmentare la rete per ridurre l’impatto di un potenziale attacco.

- Filtri MAC combinati con autenticazione 802.1X: uso di certificati o credenziali, non solo del MAC.

- Monitoraggio attivo: strumenti come Wireshark o sistemi SIEM per rilevare comportamenti anomali.

- Aggiornamenti firmware e patching costante: assicurarsi che switch, access point e dispositivi siano aggiornati contro vulnerabilità note.

Takeaways

- Il MAC Address identifica univocamente una scheda di rete a livello locale.

- Può essere visualizzato in diversi formati (due punti, trattini, punti).

- È composto da una parte legata al produttore e una al dispositivo.

- Può essere modificato localmente per motivi di privacy o test.

- Essenziale per sicurezza, monitoraggio e gestione delle reti.

FAQ

Cos’è un MAC Address?

Un identificatore hardware unico assegnato a una scheda di rete.

Quali formati può avere un MAC Address?

Due punti, trattini o punti, a seconda del sistema operativo.

Posso cambiare il MAC Address del mio dispositivo?

Sì, in molti sistemi è possibile assegnarne uno nuovo localmente (LAA).

A cosa serve l’EUI-64?

A generare indirizzi IPv6 estendendo un MAC-48 a 64 bit.

Come protegge la privacy la randomizzazione del MAC?

Evita il tracciamento statico durante la scansione di reti pubbliche.

Articoli consigliati

- 🔐 Blinda il Tuo Regno Digitale: Dominare la Sicurezza Informatica nel 2024

- 🛡️ Capire l’Attacco “Man in the Middle” (MITM): Proteggi la Tua Rete

- 🧠 Decifrare l’Ingegneria Sociale: Lezioni da Kevin Mitnick per la Sicurezza

- 👨💼 Active Directory: cos’è e come funziona nel 2025

- 🌐 SAML Autenticazione 2025: Cos’è e Come Funziona