Introduzione

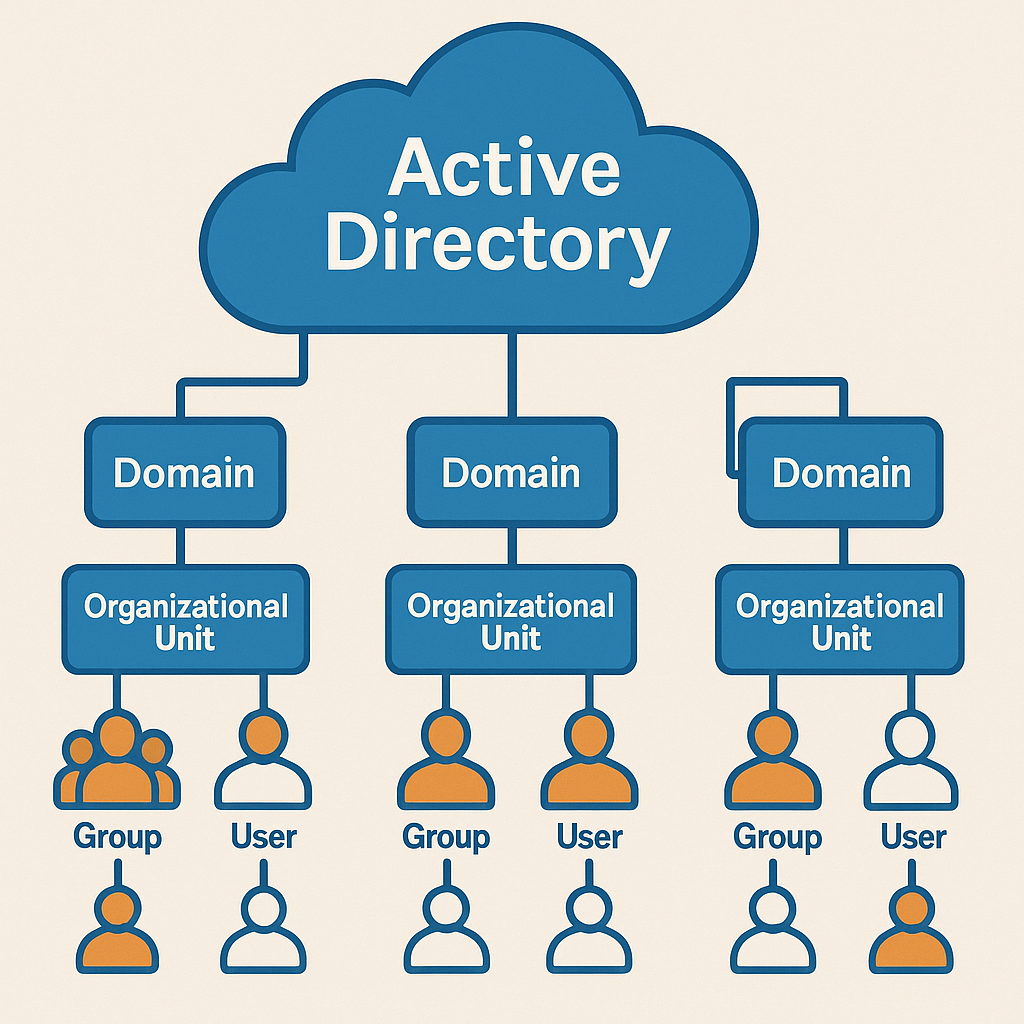

Nel 2025, la gestione delle identità digitali è diventata uno degli aspetti più critici della sicurezza IT, soprattutto in ambienti aziendali. In questo contesto, Active Directory (AD) rimane una delle tecnologie più utilizzate per controllare l’accesso alle risorse aziendali e gestire utenti, gruppi e dispositivi all’interno di una rete Windows. Nonostante la crescente adozione del cloud e di soluzioni ibride, AD è ancora oggi un pilastro dell’architettura IT in molte organizzazioni.

Cos’è Active Directory

Active Directory è un servizio directory sviluppato da Microsoft, introdotto per la prima volta con Windows 2000 Server. Fornisce un’infrastruttura centralizzata per:

- Autenticare utenti e dispositivi

- Assegnare e gestire permessi

- Applicare criteri di sicurezza

- Organizzare e cercare oggetti nella rete aziendale

Tutto ruota attorno al concetto di dominio, dove un server controller (Domain Controller – DC) gestisce e verifica le richieste di accesso alla rete.

Componenti principali di Active Directory

- Domain Services (AD DS): è il cuore di AD, include il database centralizzato degli oggetti (utenti, computer, stampanti, ecc.).

- Global Catalog: contiene informazioni su tutti gli oggetti di un dominio e viene usato per ricerche veloci.

- Organizational Units (OU): suddivisioni logiche per organizzare utenti e risorse.

- Group Policy Objects (GPO): strumenti per definire e applicare configurazioni a livello di dominio o OU.

- Replication: sincronizzazione dei dati tra Domain Controller per ridondanza e affidabilità.

Come funziona Active Directory

Active Directory usa il protocollo LDAP (Lightweight Directory Access Protocol) per leggere e modificare le informazioni del directory service. La comunicazione tra client e server avviene tramite richieste di autenticazione e interrogazioni al database degli oggetti.

Quando un utente effettua il login a un PC aziendale, il sistema interroga il Domain Controller, verifica le credenziali, controlla i permessi e applica eventuali policy definite.

Esempio pratico: gestione di un utente

Altri comandi PowerShell utili:

Impostare la password e obbligare il cambio al primo accesso:

Set-ADUser -Identity "mrossi" -ChangePasswordAtLogon $trueAggiungere l’utente a un gruppo (es. SalesTeam):

Add-ADGroupMember -Identity "SalesTeam" -Members "mrossi"Creare una nuova OU (Organizational Unit):

New-ADOrganizationalUnit -Name "Supporto" -Path "DC=azienda,DC=local"Verificare i membri di un gruppo:

Get-ADGroupMember -Identity "SalesTeam"Disabilitare un account utente:

Disable-ADAccount -Identity "mrossi"- Creazione: l’amministratore crea un nuovo utente in una OU chiamata “Vendite”.

- Permessi: il nuovo utente viene aggiunto al gruppo “SalesTeam”, che ha accesso a cartelle condivise e applicazioni specifiche.

- Policy: tramite GPO, l’utente riceve restrizioni su download e accesso ai social network.

- Login: l’utente accede da qualsiasi PC del dominio, ricevendo automaticamente le configurazioni previste.

Comando PowerShell per creare un utente:

New-ADUser -Name "Mario Rossi" -GivenName "Mario" -Surname "Rossi" -SamAccountName "mrossi" -UserPrincipalName "mrossi@azienda.local" -Path "OU=Vendite,DC=azienda,DC=local" -AccountPassword (ConvertTo-SecureString "Password123!" -AsPlainText -Force) -Enabled $trueActive Directory nel 2025: cosa è cambiato

- Integrazione con Azure AD: molte aziende usano un modello ibrido con Azure Active Directory per applicazioni cloud (Office 365, Teams, SharePoint).

- Supporto MFA (Multi-Factor Authentication) integrato

- Gestione automatizzata degli account tramite PowerShell e strumenti DevOps

- Maggiore attenzione alla sicurezza Zero Trust: controllo accessi contestuale e privilegi minimi

- Report e auditing avanzato: uso di strumenti come Azure AD Identity Protection

Case Study: azienda con 150 dipendenti

- 3 Domain Controller fisici in sede

- Sincronizzazione ibrida con Azure AD Connect

- Accesso MFA per VPN e portali SaaS

- Gruppi dinamici per dipartimento (Vendite, HR, IT)

- GPO che disabilita porte USB per utenti standard

Vantaggi di Active Directory

- Centralizzazione della gestione utenti

- Controllo granulare dei permessi

- Scalabilità per ambienti aziendali complessi

- Supporto per la conformità normativa (es. ISO 27001, GDPR)

- Compatibilità con strumenti di monitoraggio e auditing

Limiti e alternative

- Complessità nella configurazione e manutenzione

- Predisposizione agli attacchi se mal configurato

- Alternative moderne: Okta, JumpCloud, Azure AD standalone

Link interni consigliati

- Zero Trust: Cos’è e Perché Cambierà la Sicurezza Informatica

- Come proteggere i tuoi dati personali nel 2025

Takeaways

- Active Directory resta un punto fermo per la gestione IT aziendale nel 2025

- Offre strumenti potenti per controllo accessi e sicurezza

- L’integrazione con Azure AD e MFA estende le sue potenzialità

- Va gestito con attenzione per evitare vulnerabilità

- L’automazione e i report migliorano la governance IT

FAQ

Cos’è un Domain Controller?

È un server che gestisce l’autenticazione e autorizzazione degli utenti nel dominio.

Active Directory è compatibile con Linux?

Parzialmente: esistono strumenti per integrare client Linux, ma è progettato per ambienti Windows.

Cosa succede se un DC va offline?

Se ci sono altri DC disponibili, il sistema continua a funzionare normalmente.

Azure AD sostituisce AD classico?

No, ma lo integra per ambienti cloud. Alcune aziende usano solo Azure AD.

Active Directory supporta SSO?

Sì, è una delle sue funzionalità principali in ambienti aziendali.

Conclusione

Nel 2025, Active Directory rimane un pilastro delle infrastrutture IT aziendali. Sebbene si affaccino nuove soluzioni cloud-native, AD continua a offrire funzionalità robuste, affidabili e perfettamente integrabili in architetture ibride. Con una gestione corretta e strumenti di automazione, è uno strumento potente per governare identità, accessi e sicurezza informatica.